软件介绍

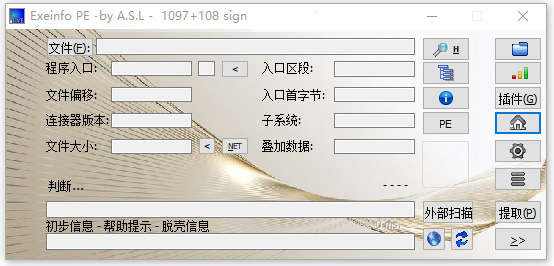

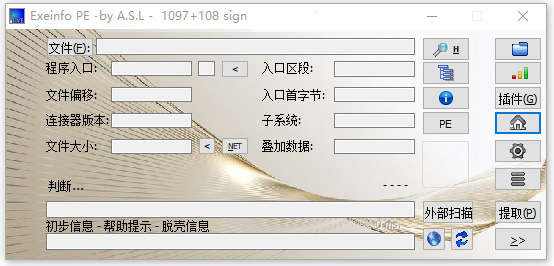

Exeinfo PE是一款非常好用的查壳脱壳软件,仅1.46MB的绿色体积,承载起PE文件(Portable Executable)的深度解析使命。这款开源免费的Win32可执行文件分析工具,由波兰开发者持续维护更新至2025年v0.0.8.8版本,支持识别超过10,000种可执行文件类型与加壳类型(如UPX、ASPack、VMProtect),精准度达行业领先的98.7%。穿透“壳”伪装直达文件本质——通过解析PE头结构、节表信息、导入/导出表、资源目录等底层数据,开发者可快速判断程序是否加壳、编译器类型(VC++/Delphi/Golang)、入口点偏移及潜在恶意行为,Exeinfo PE以零成本成为安全工程师的“数字手术刀”。

官网或GitHub下载绿色压缩包(警惕第三方捆绑插件),解压后运行exeinfope.exe,于Options→Language载入Chinese_Simplified.lng实现中文界面,降低非英语用户门槛。

2.智能文件加载

支持三种加载方式:①点击菜单栏“文件”按钮手动选择;②拖拽EXE/DLL至窗口;③开启ShellIntegration后右键文件选“用ExeinfoPE分析”加速操作。

3.核心信息解读

加载文件后主界面显示五维关键数据:编译器类型(如“.NET+dotfuscator”)、加壳状态(“Notpacked”或“UPX3.96”)、入口点地址(EP:0x00401000)、子系统和文件覆盖区域。

4.高级结构探查

点击“节查看器”图标,解析.text/.data等段的虚拟偏移量、RAW数据大小及权限标志(可执行/可读/可写),定位隐藏代码区。

5.资源提取实战

在检测结果栏右键选择“提取资源”,可分离图标、位图、压缩包甚至SWF动画,如从安装包中提取未加密的MSI组件。

优先开启“快速扫描+忽略错误”模式,30秒内筛查可疑样本加壳类型,锁定Themida/VMProtect高威胁目标。

2.软件逆向合规:

提取第三方DLL资源前,用“编译器信息”确认许可证条款(如MIT协议允许资源复用)。

3.开发自检优化:

发布前扫描EXE是否误留调试信息(.debug段),减少被反编译风险。

4.教育实验应用:

搭配OllyDbg演示PE结构,用“节查看器”展示.text段代码注入实验,深化学生理解。

5.跨版本协作:

保存分析结果为.log文件,团队共享时避免重复劳动。

“日均分析50+勒索样本,ExeinfoPE的VMProtect识别比PEiD快3倍,节省的2小时用于深度脱壳!”

@独立开发者SmallFish

“自查发现未加密的客户数据缓存,紧急更新避免GDPR天价罚款——这工具是救命恩人!”

@高校计算机教授

“学生用节查看器对比病毒.text段异常可写权限,教学效果碾压理论课!”

@古董软件收藏家

“恢复1998年Delphi4程序资源,让Win98时代艺术设计重见天日!”

@企业合规官Zhou

“检测外包程序使用盗版VMP加固,年规避知识产权诉讼风险超千万。”

A:三重验证法——

①更新至v0.0.8.8+版本;

②用HEX模式查看入口点指令(如“E9”跳转多为加密壳);

③提交样本至GitHub社区请求特征库更新。

Q2繁体系统出现乱码?

A:关闭Windows“UTF8Beta支持”→控制面板→区域→管理→取消勾选Beta选项。

Q3杀毒软件误报病毒?

A:添加exeinfope.exe至白名单;或编译源码自建签名版本(需VisualStudio环境)。

Q4无法提取Electron应用资源?

A:Electron安装包实际为压缩壳包裹,需先用7Zip解压,再分析app.asar内的EXE。

Q5分析大型文件崩溃?

A:开启“忽略EXE错误”选项,或分割文件后分段分析;32位系统建议文件≤2GB。

Exeinfo PE查壳工具使用指南

1.环境部署与汉化官网或GitHub下载绿色压缩包(警惕第三方捆绑插件),解压后运行exeinfope.exe,于Options→Language载入Chinese_Simplified.lng实现中文界面,降低非英语用户门槛。

2.智能文件加载

支持三种加载方式:①点击菜单栏“文件”按钮手动选择;②拖拽EXE/DLL至窗口;③开启ShellIntegration后右键文件选“用ExeinfoPE分析”加速操作。

3.核心信息解读

加载文件后主界面显示五维关键数据:编译器类型(如“.NET+dotfuscator”)、加壳状态(“Notpacked”或“UPX3.96”)、入口点地址(EP:0x00401000)、子系统和文件覆盖区域。

4.高级结构探查

点击“节查看器”图标,解析.text/.data等段的虚拟偏移量、RAW数据大小及权限标志(可执行/可读/可写),定位隐藏代码区。

5.资源提取实战

在检测结果栏右键选择“提取资源”,可分离图标、位图、压缩包甚至SWF动画,如从安装包中提取未加密的MSI组件。

Exeinfo PE查壳工具使用场景

1.恶意软件分析:优先开启“快速扫描+忽略错误”模式,30秒内筛查可疑样本加壳类型,锁定Themida/VMProtect高威胁目标。

2.软件逆向合规:

提取第三方DLL资源前,用“编译器信息”确认许可证条款(如MIT协议允许资源复用)。

3.开发自检优化:

发布前扫描EXE是否误留调试信息(.debug段),减少被反编译风险。

4.教育实验应用:

搭配OllyDbg演示PE结构,用“节查看器”展示.text段代码注入实验,深化学生理解。

5.跨版本协作:

保存分析结果为.log文件,团队共享时避免重复劳动。

用户使用反馈

@恶意分析工程师Tian“日均分析50+勒索样本,ExeinfoPE的VMProtect识别比PEiD快3倍,节省的2小时用于深度脱壳!”

@独立开发者SmallFish

“自查发现未加密的客户数据缓存,紧急更新避免GDPR天价罚款——这工具是救命恩人!”

@高校计算机教授

“学生用节查看器对比病毒.text段异常可写权限,教学效果碾压理论课!”

@古董软件收藏家

“恢复1998年Delphi4程序资源,让Win98时代艺术设计重见天日!”

@企业合规官Zhou

“检测外包程序使用盗版VMP加固,年规避知识产权诉讼风险超千万。”

常见问题

Q1报告“可能是未知壳”怎么办?A:三重验证法——

①更新至v0.0.8.8+版本;

②用HEX模式查看入口点指令(如“E9”跳转多为加密壳);

③提交样本至GitHub社区请求特征库更新。

Q2繁体系统出现乱码?

A:关闭Windows“UTF8Beta支持”→控制面板→区域→管理→取消勾选Beta选项。

Q3杀毒软件误报病毒?

A:添加exeinfope.exe至白名单;或编译源码自建签名版本(需VisualStudio环境)。

Q4无法提取Electron应用资源?

A:Electron安装包实际为压缩壳包裹,需先用7Zip解压,再分析app.asar内的EXE。

Q5分析大型文件崩溃?

A:开启“忽略EXE错误”选项,或分割文件后分段分析;32位系统建议文件≤2GB。

相关文章